当心!Parrot无人机很容易被远程劫持

上周,Def Con黑客大会在拉斯维加斯如期举办,在现场进行过的2场不同的演示中,安全专家向观众展示了两款消费级无人机的漏洞所在,而演示所用产品全都来自Parrot。只需轻敲键盘,这些来自Parrot的无人机就会从空中坠落。

在大会的物联网会场中,来自安全顾问公司Planet Zuda的赖安·萨特菲尔德(Ryan Satterfield)向来宾示范了无人机的入侵过程。无人机的系统基于 BusyBox实时操作系统,而萨特菲尔德是利用机上内置的Wi-Fi以及一个开放的telnet远程登录端口完成入侵的。一旦成功建立连接,萨特菲尔德就获得了控制器的最高权限,可以终止负责控制飞行的进程。接下来,坠机事件就无可避免了。

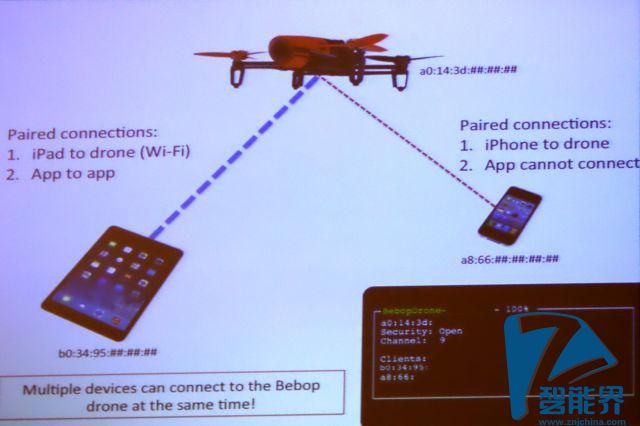

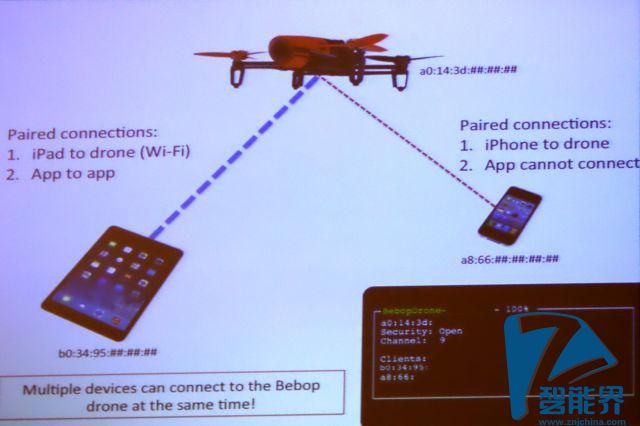

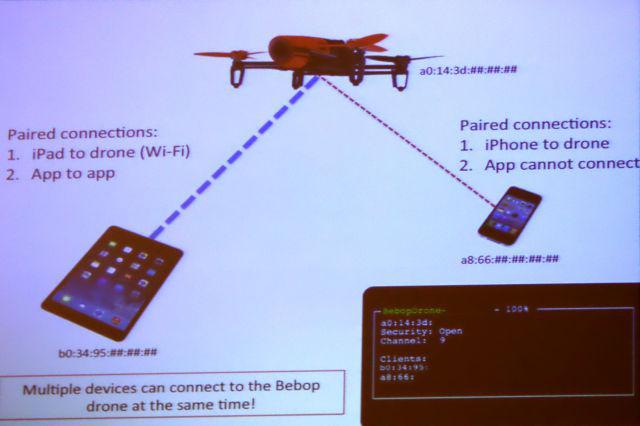

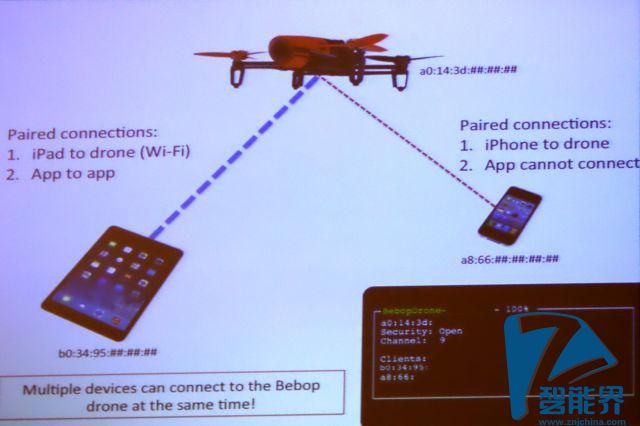

在接下来的会程中,来自马里兰州史蒂文森大学的客座教授兼安全分析师迈克尔·罗宾逊(Michael Robinson)向观众揭示了更多关于Parrot无人机的漏洞。罗宾逊指出,由于Parrot提供了开放的Wi-Fi连接,使得任何在移动设备上安装了免费Parrot应用的人都可以试图与飞行中的无人机配对。通过Wi-Fi “de-auth”攻击,罗宾逊可以断开先前的操作人员与无人机之间的网络连接,在此人尝试重新建立连接之际,自己便可以成功通过应用取得无人机控制权,接下来就可以为所欲为了。

与萨特菲尔德一样,罗宾逊同样也发现了Bebop机型上存在的开放telnet端口,这作为一种“功能”已经在相关论坛上广为流传,任何人都可以通过这种途径改变无人机的性能或者添加全新功能。例如,一些机主通过这一端口将机上的Wi-Fi连接从缺省的开放网络升级至了更加安全的WPA-2。此外,罗宾逊强调,终止负责控制飞行的进程不仅会让Bebop撞向地面,而且会导致不可预见的后果。在一次室内测试中,他的Bebop无人机瞬间产生倾斜,猛烈撞向了一台厨房家电。

罗宾逊还发现,Bebop利用开放的FTP服务器向用户传输照片和视频。这也意味着任何人都可以远程访问、删除和替换这些存储在Parrot无人机中的文件。同时,如果存在GPS信号干扰——例如通过一台GPS信号干扰器——无人机就无法自行返航,即便随后接收到正常的GPS信号也无法修正错误。

萨特菲尔德与罗宾逊都表示,他们与Parrot就漏洞问题进行过接触,但公司方面表示他们已经知道了这些问题的存在。现在还不清楚Parrot是否想要对它们进行修复。

罗宾逊同样就安全性方面的问题对售价更为昂贵的大疆精灵3无人机进行过测试,结果不尽相同。精灵3使用无线信号控制,而非Wi-Fi,因此无法劫持。GPS干扰仍会影响无人机的正常返航,同时也非常奇怪的使得从机上传回的视频变得不太稳定。磁场干扰让精灵3内部的磁性罗盘无法正常工作,致使无人机无法起飞。罗宾逊表示,自己没有条件对飞行中的精灵3进行磁场干扰测试,因此无法得出更进一步的结论。

智能界(www.znjchina.com)是中国首家专注于报道智能科技前沿的综合垂直媒体,秉承“引领未来智能生活”的理念,持续关注智能家居、可穿戴设备、智能医疗、机器人、3D打印、智驾等诸多科技前沿领域,提供最前沿、最时尚、最实用、最专业的硬件产品介绍、硬件评测、服务定制、最新资讯、圈子交流等服务,致力于成为最具价值的智能科技信息互动平台。

智能界【微信公众号ID:znjchina】【新浪/腾讯微博:@智能界】

人已赞